與臭名昭著的「區塊鏈強盜」攻擊者相關的錢包據報在沉寂超過五年後再次活躍。

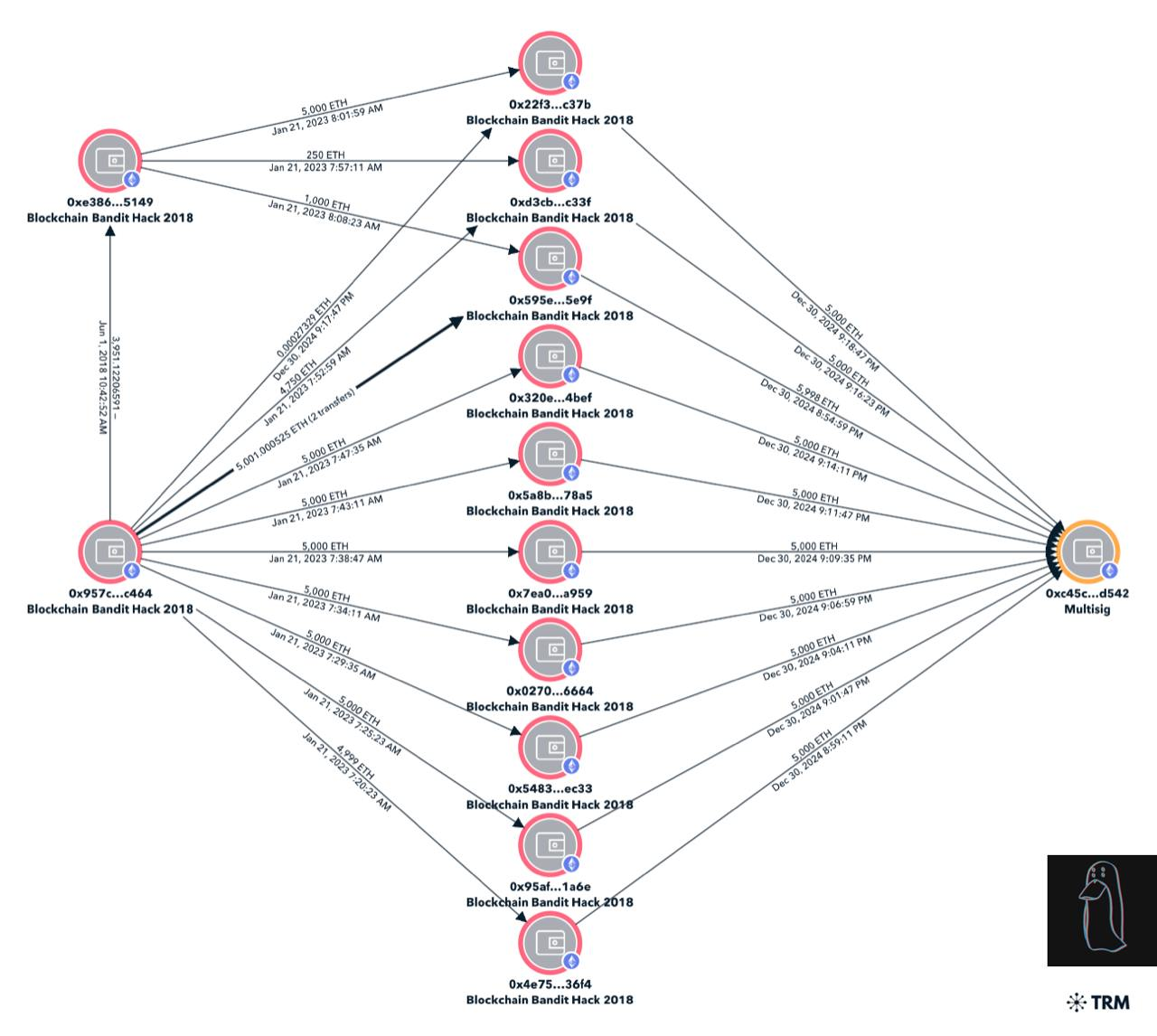

根據加密貨幣調查員 ZachXBT 的說法,該攻擊者將來自 10 個不同錢包的 51,000 ETH,價值超過 17.2 億美元,合併到一個多重簽名錢包中。

誰是「區塊鏈強盜」?

ZachXBT 的分析顯示,今天轉移中使用的所有 10 個錢包地址上次活躍於 2018 年。這意味著攻擊者決定在超過五年後首次訪問這些資金。

那麼,誰是這位區塊鏈強盜?對於加密貨幣新手來說,這可能是一個陌生的名字。然而,對於長期加密貨幣愛好者來說,這是 2018 年最引人注目且令人擔憂的名字之一。

臭名昭著的「區塊鏈強盜」是一個化名,代表一位系統性利用以太坊區塊鏈上弱私鑰來竊取加密貨幣的攻擊者。他因簡單地猜測多個脆弱錢包的私鑰並竊取數百萬資金而聞名。

該攻擊者掃描以太坊網絡中的錢包,這些錢包由弱、非隨機或生成不良的私鑰保護。這些私鑰通常是由於編程錯誤或加密庫實現不當所致。

區塊鏈強盜使用自動化腳本在區塊鏈上搜尋脆弱地址。當識別出弱私鑰時,攻擊者迅速將資金從錢包轉移到自己的地址。在大多數情況下,錢包擁有者需要數天才會發現被盜。

總體而言,這名駭客使用這種簡單技術從超過 10,000 個錢包中竊取了超過 50,000 ETH。「區塊鏈強盜」這個名字來自 2019 年WIRED 的一篇報導,揭示了這種攻擊模式。

當時,一位名叫 Adrian Bednarek 的安全分析師發現,這名強盜使用預生成的密鑰列表來自動掃描並在幾秒鐘內從脆弱錢包中提取資金。

「你看,在 Ethereum 上,私鑰是 256 位元的數字。用暴力破解幾乎是不可能的。但有些錢包使用了糟糕的隨機數生成器,創造了弱私鑰。想像一下:password123 或空的恢復短語。有一個私鑰甚至是… ‘1’。這位 Bandit 不僅針對不良私鑰。他還利用了:弱密碼短語錢包(如 ‘Brainwallets’)和配置錯誤的 Ethereum 節點。他的方法使他幾乎無法阻擋。」Web3 分析師 Pix 寫道。

為何「區塊鏈強盜」會在五年後再次活躍?

儘管這些特定的錢包自 2018 年以來首次在今天活躍,但其他一些錢包在 2023 年 1 月被用來轉移資金並購買比特幣。

然而,今天的轉移標誌著攻擊者所竊取的所有 ETH 資金的最大整合。這可能意味著幾件事情。

首先,將資金轉入多重簽名錢包可能表示攻擊者正在準備進行大額交易或一系列交易。這可能包括通過混幣器、去中心化交易所或其他工具來洗錢,以掩蓋其來源。

此外,整合資金可能是為了清算部分或全部 ETH 的前奏。值得注意的是,在當前市場中清算如此大量的 ETH 可能會引發對以太坊短期價格的擔憂。

另一方面,攻擊者可能預期市場條件有利,例如 ETH 價格上漲,以在清算時最大化其被盜持有的價值。

然而,最令人擔憂的是,整合的 ETH 可能被用來資助進一步的攻擊。例如,為新一系列攻擊提供交易費用,或支持在其他區塊鏈網絡上的操作。

總體而言,這樣一位臭名昭著的駭客再次活躍的可能性可能會對加密貨幣領域構成威脅。我們已經看到行業在 2023 年損失了 23 億美元,比 2023 年增加了 40%。以太坊也是這些攻擊中受打擊最嚴重的網絡。