加密犯罪调查组织 Security Alliance(SEAL)推出了一款新工具,旨在加快并提高钓鱼检测的可靠性。该系统允许用户验证可疑网站,呈现出受害者所看到的真实页面。

随着钓鱼攻击变得愈发具有欺骗性,该组织采用加密验证方法,确保报告的可信度和可验证性。

SEAL 的可验证钓鱼报告工具于周一正式发布,帮助揭露那些向自动扫描器提供虚假“干净”版本的网站。此外,SEAL 的新工具使用了一种名为 TLS 证明的加密协议,使得道德黑客能够确认报告网站包含恶意内容。

“我们需要一种方法来看到用户所看到的内容,”SEAL 在其博客文章中宣布该工具的推出。

该工具确保每个钓鱼报告都包含经过验证的会话数据,防止攻击者通过更改服务器响应来伪造内容或误导调查人员。

此外,与传统扫描器不同,SEAL 的框架允许白帽黑客安全地检查页面,并记录真实访客可能遇到的证据,不会被 CAPTCHA 或网络安全系统阻挡。

该计划经过数月的私人测试,基于 SEAL 现有项目,包括 SEAL‑911,一个用于报告加密相关犯罪的 Telegram 频道,以及 SEAL‑ISAC,一个将受害者与安全研究人员连接的协作平台。

此外,在 a16z crypto、以太坊基金会和 Paradigm 的支持下,SEAL 运营着一个非营利组织,专注于数字资产生态系统中的透明度和网络欺诈预防。

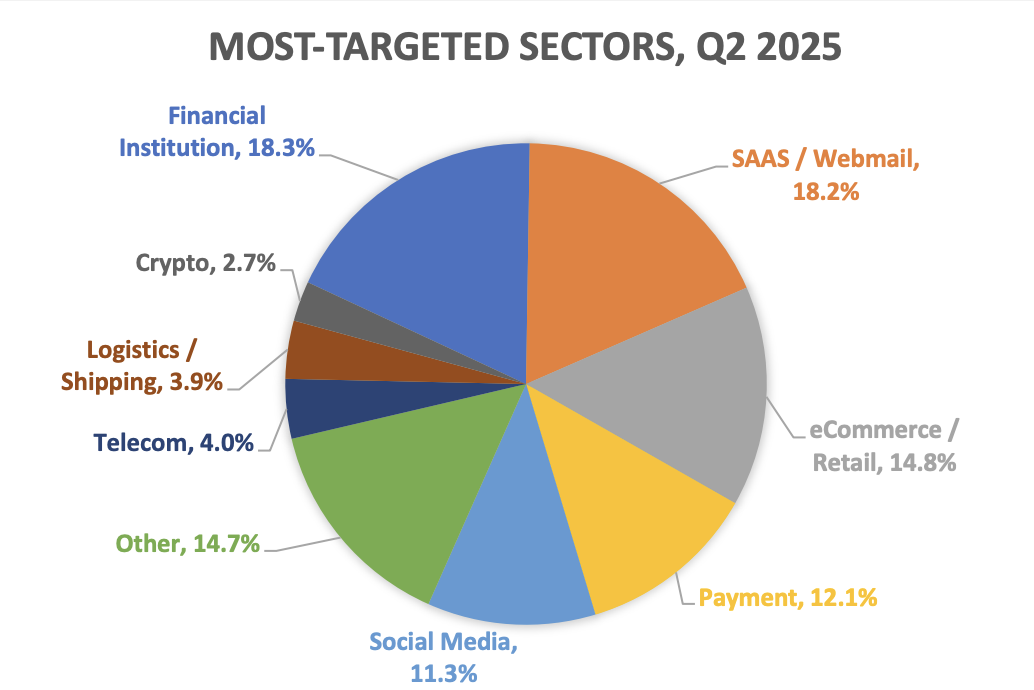

钓鱼攻击数量依然居高不下。全球网络安全公司和执法机构联盟——反钓鱼工作组(APWG)监测全球钓鱼趋势。APWG在 2025 年第一季度追踪到 1,003,924 起攻击,第二季度则为 1,130,393 起,环比增长 13%。与此同时,损失也依然严重。

CertiK 估计,2025 年第二季度钓鱼攻击导致约 3.95 亿美元的损失,涉及 52 起事件。此外,整体加密犯罪继续上升。Chainalysis 报告称,2025 年上半年有超过 21.7 亿美元从服务中被盗。

可验证钓鱼报告工具为加密安全研究人员提供了一个技术验证层,通过引入可验证的会话证据。此外,这种方法标准化了钓鱼事件的记录和交叉验证方式,提供了一种新协议,而不是替代现有工具。

行业观察人士指出,SEAL 的新框架可能通过将可验证的 TLS 记录纳入网络安全工作流程,影响未来的报告标准。然而,专家警告称,采用这一框架将取决于各平台之间的互操作性和用户参与度。