一位加密货币交易员因遭遇高级“地址投毒”攻击,损失高达 5 000 万美元的 $USDT。

12 月 20 日,区块链安全公司 Scam Sniffer 披露,这起攻击始于受害者向自己的地址发送了一笔 50 美元的小额测试转账。

值得注意的是,交易员通常会采用此类标准操作,以确认资金会被发送到正确的地址。

然而,这一操作却触发了攻击者控制的自动化脚本,脚本立即生成了一个伪造的钱包地址。

该假冒地址的设计与目标地址的首尾字符完全一致,仅在中间字符存在差异,使得欺诈行为在短时间内难以被察觉。

随后,攻击者从这个伪造地址向受害者钱包发送了一笔极小额度的加密货币转账。

这一操作实际上将虚假地址插入到受害者的钱包近期交易记录中——而许多钱包界面往往只显示地址的部分截断信息。

在这种视觉惯性的影响下,受害者直接从交易记录中复制了该地址,未进行完整校验。结果,交易员将 4 999 万 9 950 枚 $USDT 转账给了攻击者,而并非自己的安全钱包。

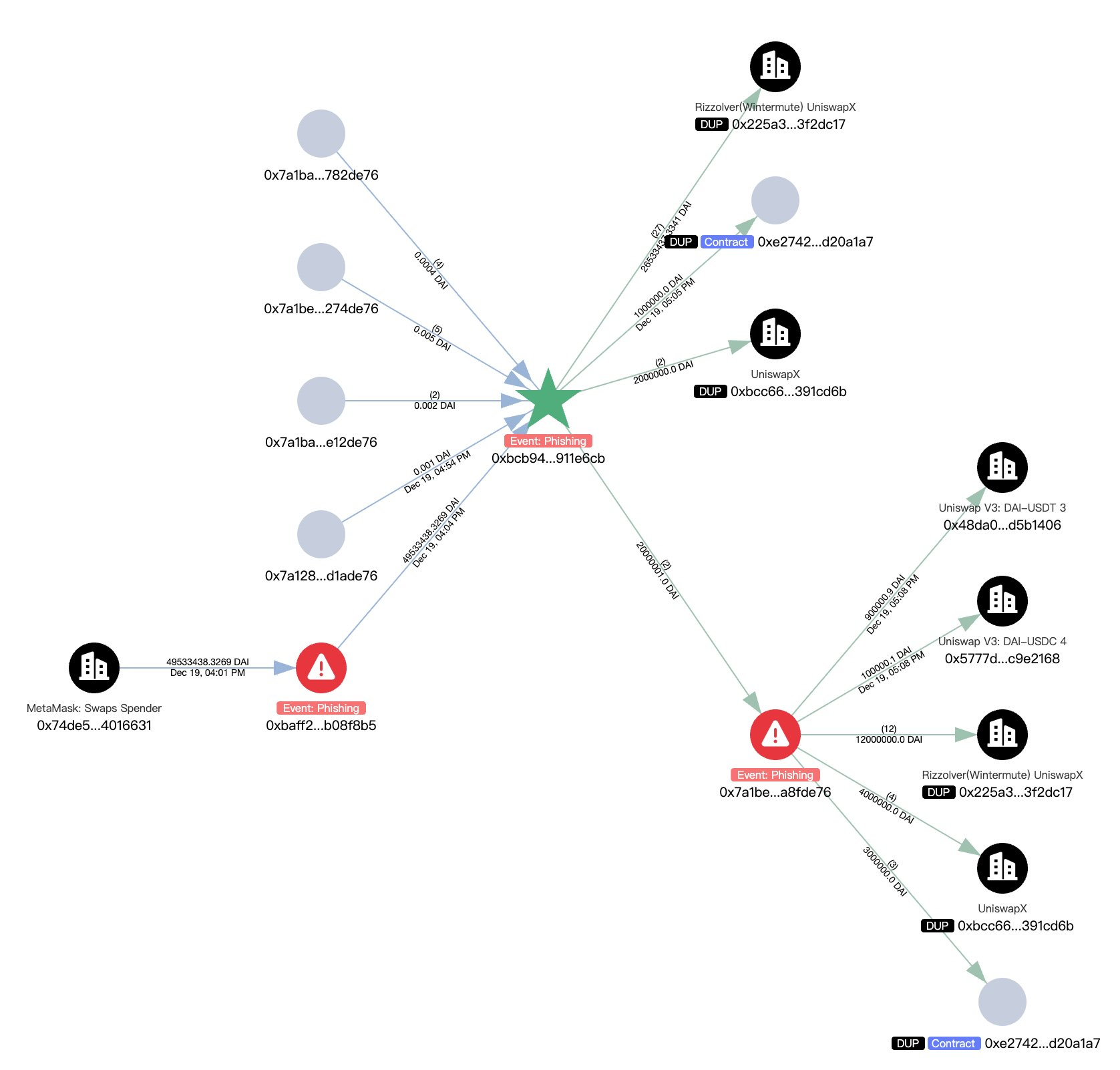

链上数据显示,该恶意攻击者收到资金后迅速采取措施以规避资产冻结风险。攻击者第一时间通过 MetaMask Swap 将原本可被冻结的$USDT 换成了 $DAI 稳定币。

紧接着,攻击者又将这笔资金兑换成约 16 680 枚 $ETH。

为进一步隐藏资产流向,攻击者把 $ETH 存入了Tornado Cash,这是去中心化混币协议,能够有效切断转出地址与接收地址之间的链上联系。

为了追回被盗资产,受害者通过链上消息向黑客发出提议:只要归还 98% 的被盗资金,即可获得 100 万美元白帽悬赏金。

“我们已经正式立案,并在执法机关、网络安全机构及多家区块链协议的协助下,成功获取了你相关行为的详实线索和可用情报。”该消息写道。

受害者在消息中警告,若黑客 48 小时内未做出回应,将采取“持续追究”的法律手段。

“如果你拒不配合:我们将通过法律及国际执法渠道全面升级追责。你的身份将被查明并提交相关执法部门。我们会坚持不懈进行刑事与民事诉讼,直至正义得到彻底伸张。 这不是请求,而是最后一次机会,避免无法挽回的严重后果。”受害方表示。

本次事件凸显出当前数字钱包在交易信息展示方式上的持续安全隐患。攻击者利用用户操作习惯下手,而非直接利用区块链底层代码漏洞。

安全分析人士一直警告,出于可用性和设计考量,钱包厂商普遍对地址字符串进行缩写处理,这种做法长期存在安全风险。

如果这一问题得不到解决,黑客很可能继续利用用户仅核对地址前后几位字符的习惯,持续发起相关攻击。