据 Google 旗下 Mandiant 团队最新报告,朝鲜相关威胁组织正不断升级其社工手法,将 AI 技术引入针对加密行业的黑客攻击中,实施更具迷惑性的钓鱼诱导。

这一行动反映出与国家背景相关的网络攻击正在持续演进,数字资产领域因此成为重点目标。2025 年此类攻击频次显著增加。

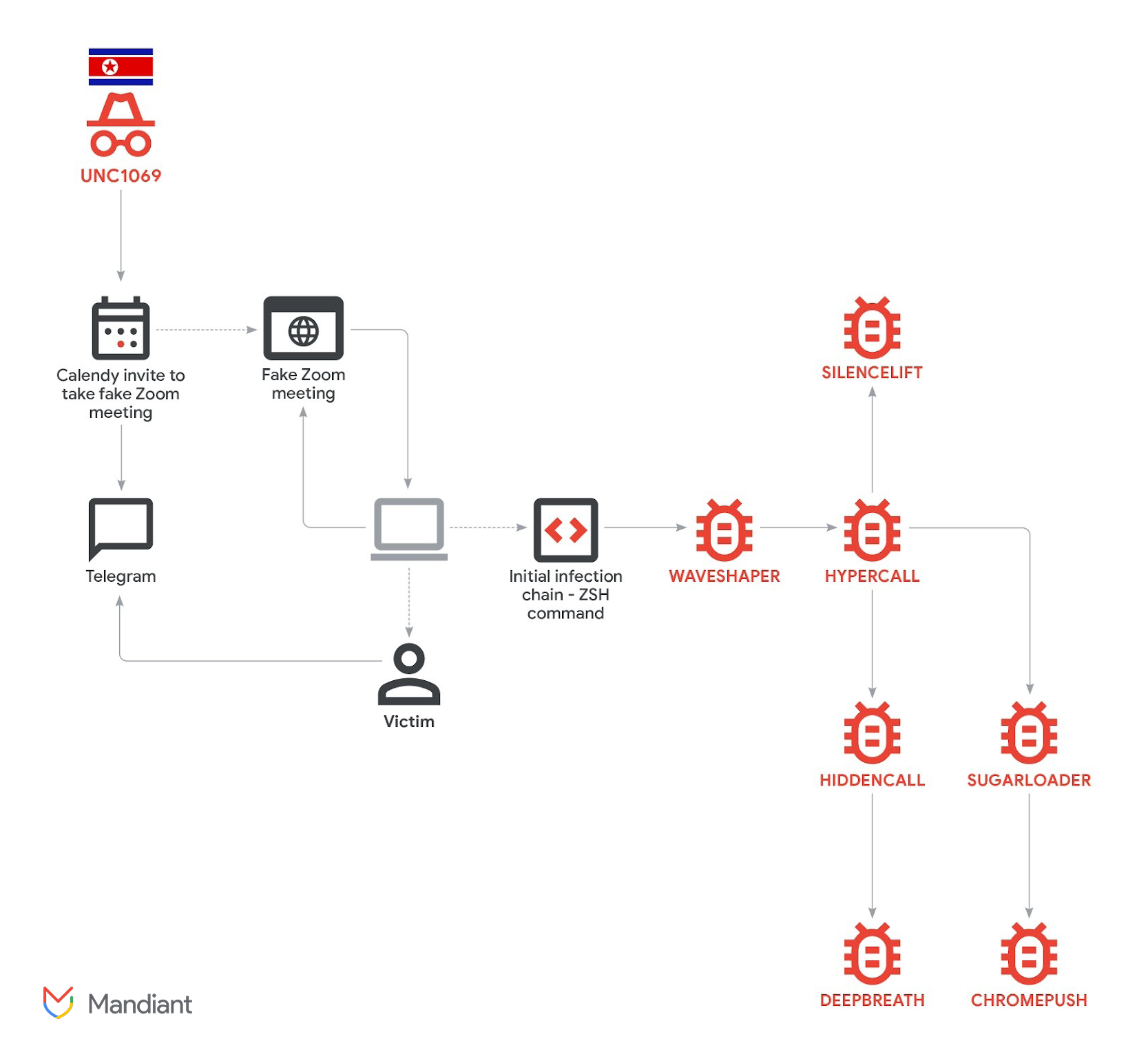

Mandiant 最新调查的案例中,目标为一家加密货币行业金融科技公司。该攻击被归因于威胁组织 UNC1069。据悉,UNC1069 至少自 2018 年起活跃,具备典型的朝鲜背景,主要以经济利益为驱动。

“Mandiant 观察到,该威胁组织持续演化其战术、技术与流程(TTP)、工具及攻击目标。自 2023 年以来,攻击方已从传统的鱼叉式钓鱼及传统金融(TradFi)行业,逐步转向 Web3 领域,包括中心化交易所(CEX)、金融机构的软件开发者、高科技公司以及风险投资基金从业者。”报告指出。

调查显示,攻击最初源自一位加密行业高管的 Telegram 账号被劫持。攻击者利用该被盗账号主动联系受害者,逐步建立信任后,发送了一个 Calendly 的视频会议邀请。

受害者通过会议链接,被引导至由攻击方掌控的假冒 Zoom 域名。通话过程中,受害者声称看到有疑似深度伪造(deepfake)的另一家加密公司 CEO 视频画面。

“虽然 Mandiant 未能获取足够取证证据,以独立验证本次事件中 AI 模型的具体使用情况,但该骗局与此前公开报道、疑似使用深度伪造手段的案例高度相似。”报告补充道。

攻击者通过制造通话音频故障的假象,为下一步操作做铺垫。随后,他们诱导受害者在设备上运行“疑似排障”的命令。

这些命令专为 macOS 与 Windows 系统定制,实则在后台悄然开启攻击链,最终多种恶意软件将在受害设备中被部署。

Mandiant 发现,黑客在攻击过程中共部署了 7 种不同的恶意软件家族。这些工具专门用于窃取 Keychain 凭证、提取浏览器 Cookie 和登录数据、获取 Telegram 会话信息,以及收集其他敏感文件。

调查人员分析认为,攻击的目的有两个:一是为潜在的加密货币盗窃提供便利,二是搜集信息,为后续社交工程攻击做准备。

调查还显示,攻击者在同一主机上投放了数量异常庞大的工具,反映出此次行动具有高度针对性,力求从受害者那里获取尽可能多的数据。

此次事件并非孤立案例,而是更大作案模式的一部分。2025 年 12 月,BeInCrypto 曾报道,与朝鲜有关的黑客通过冒充加密行业权威,在虚假的 Zoom 和 Microsoft Teams 会议中盗取超 3 亿美元数字资产。

回顾全年,黑客活动规模更加惊人。2025 年,朝鲜威胁团伙共窃取了价值 20.2 亿美元的数字资产,同比大幅增长 51%。

Chainalysis 还指出,与 AI 服务提供商存在链上关联的诈骗团伙,运作效率显著高于没有相关关联的团伙。根据该公司分析,这一趋势预示着 AI 未来或将成为大多数诈骗操作的标准配置。

随着 AI 工具不断进步并日益普及,生成高仿真深度伪造内容变得极为容易。未来一段时间,加密行业能否及时升级安全措施、有效应对这些新型威胁,将迎来重大考验。