根據Chainalysis的新報告,2025年全球加密貨幣竊盜事件大幅升級,從1月至12月初,損失超過34億美元。

這波激增主要由與北韓有關的駭客推動,他們是當年大部分被盜資金的幕後黑手。

北韓創紀錄的20億美元加密貨幣竊盜案內幕

區塊鏈分析公司Chainalysis在其最新報告中指出,朝鮮民主主義人民共和國(DPRK)的攻擊頻率有顯著下降。儘管如此,他們仍創下了加密貨幣竊盜案的破紀錄一年。

北韓駭客在2025年竊取了至少20.2億美元的數位資產。這顯示出年增51%。與2020年相比,這個數字大約增加了570%。

「今年創紀錄的收穫來自明顯較少的已知事故。Chainalysis指出,這種變化——事件減少帶來更高回報——反映了2025年3月Bybit大規模駭客事件的影響。

此外,報告還揭露,與朝鮮有關聯 的行為者在今年中負責 創紀錄的76%所有軍務洩露事件。

綜合來看,2025年的數據使北韓竊取的加密貨幣資金累計估計下限為67.5億美元。

“這種演變是長期趨勢的延續。「Chainalysis國家安全情報主管Andrew Fierman告訴BeInCrypto,北韓駭客長期展現高度的技術高超,2025年的行動顯示他們持續演進戰術與偏好目標。」

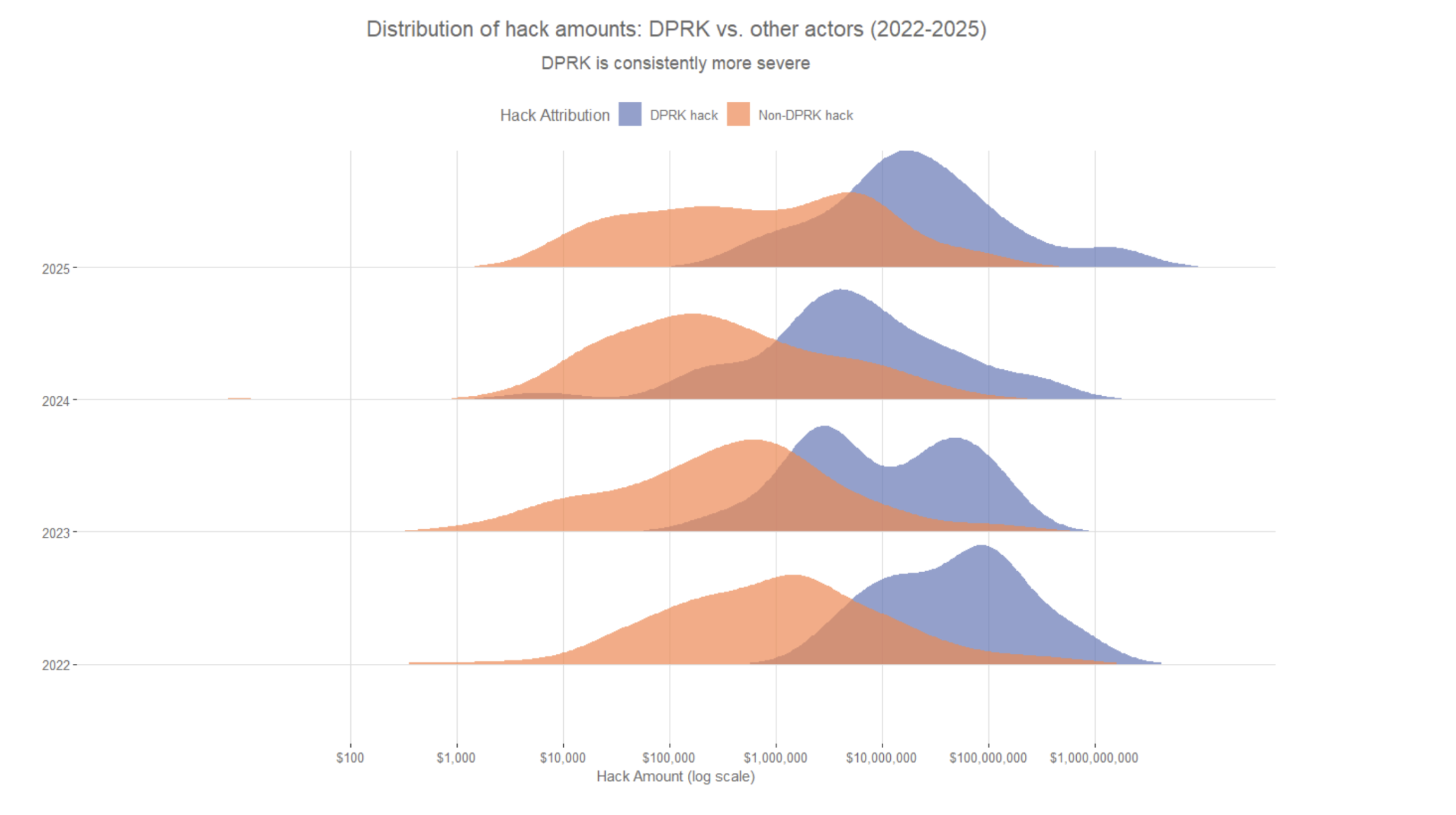

Chainalysis 根據歷史數據,確定朝鮮持續執行遠高於其他威脅行為者的攻擊價值。

報告指出:「這種模式強化了北韓駭客攻擊時,會鎖定大型服務並追求最大影響。」

根據Chainalysis,與北韓有關的駭客越來越多地透過在加密相關公司 中將特工置於技術職位 ,創造出超額成果。這種方法是主要攻擊途徑之一,使威脅行為者能取得特權存取權,並執行更具破壞性的入侵行為。

今年七月, 區塊鏈調查者ZachXBT 發表了一篇揭露報導,聲稱與北韓有關的行動者滲透了 加密產業中345至920個工作崗位 。

報告指出:「這個創紀錄的年度部分原因可能反映出對交易所、託管機構及 web3 公司中 IT 人員滲透的依賴增加,這能加速初期存取與橫向移動,避免大規模竊盜。」

威脅行為者也採用招募式策略,冒 充雇主 ,針對已在該產業工作的個人。

此外, BeInCrypto 最近報導 ,駭客冒充可信賴的業界聯絡人,在假冒 Zoom 和 Microsoft Teams 會議。他們利用這個策略,偷走了超過3億美元。

「朝鮮將持續尋找新的攻擊途徑及存在漏洞以利用資金的領域。再加上政權無法進入全球經濟,最終形成一個有動機且複雜的民族國家威脅,試圖為政權獲取盡可能多的資本。因此,今年集中式服務的私鑰外洩事件,佔了大量利用案件的使用量,」Fierman 詳細說明。

Chainalysis 繪製了北韓駭客使用的 45 天洗錢手冊

Chainalysis發現,北韓的洗錢行為與其他團體有明顯差異。報告顯示,與朝鮮有關聯的行為者傾向於以較小的鏈上分層洗錢,其中超過60%的交易量集中在50萬美元以下的轉帳價值。

相較之下,非朝鮮威脅行為者通常會將60%的被竊資金分批轉移,規模從100萬美元到超過1000萬美元不等。Chainalysis表示,這種結構反映出更為刻意且複雜的洗錢方式,儘管北韓整體竊取的金額更大。

該公司也發現服務使用量有明顯差異。與朝鮮有關聯的駭客高度依賴中文資金流動與擔保服務,以及設計用來掩蓋交易軌跡的橋接與混合工具。他們也利用專門平台,如 Huione,來協助洗錢作業。

相較之下,其他被盜資金行為者較常與去中心化交易所、中心化平台、 點對點服務及借貸協議互動。

「這些模式顯示朝鮮在與非國家支持的網路犯罪分子不同的限制與目標下運作。該公司強調,他們大量使用專業的中文洗錢服務及場外交易商,顯示朝鮮威脅行為者與亞太地區的非法行為者緊密結合,這也符合平壤歷史上利用中國網絡進入國際金融體系的慣例。

Chainalysis 也觀察到一個通常持續 45 天的反覆洗錢模式。在駭客事件發生後的幾天(第0至5天),與北韓有關的行動者優先將被竊資金與來源隔離。報告指出,在這段初期期間,DeFi 協議與混合服務的使用大幅增加。

第二週(第6至10天),活動轉向促進更廣泛整合的服務。資金流開始抵達那些對 KYC 要求有限的中心化交易所和平台。

洗錢活動透過次級混合服務持續進行,強度較低。同時,交叉鏈橋被用來遮蔽移動。

「此階段代表資金開始轉向潛在出口的關鍵過渡期,」該公司表示。

在最後階段(第 20 至 45 天),與促進轉換或現金提取的服務互動增加。無KYC交易所、擔保服務、即時交換平台及中文服務佔據重要地位,並重新利用中心化交易所將非法資金與合法活動結合。

Chainalysis強調,持續的45天洗錢窗口為執法機關提供了關鍵洞見。這也反映出駭客的操作限制以及對特定協助者的依賴。

「北韓執行快速且有效的洗錢策略。因此,業界需要迅速且全體的回應。執法機關及私部門,從交易所到區塊鏈分析公司,都需要有效協調,在資金出現時立即干擾資金,無論是資金經穩定幣流通,或是進入可立即凍結資金的交易所,」Fierman 表示。

雖然並非所有被竊資金都遵循此時間軸,但此模式代表典型的鏈上行為。不過,團隊也承認存在潛在的盲點,例如私鑰轉移或鏈 外場外交易,若無佐證情報,僅靠區塊鏈資料可能無法被察覺。

2026年展望

Chainalysis 國家安全情報主管向 BeInCrypto 透露,北韓很可能會調查任何可用的漏洞。雖然今年的 Bybit、BTCTurk 和 Upbit 事件顯示中心化交易所面臨越來越大的壓力,但策略隨時可能改變。

近期涉及 Balancer 與 Yearn 的漏洞也顯示,長期建立的協議可能正被攻擊者察覺。他說,

「雖然我們無法預測2026年會發生什麼,但我們知道朝鮮將尋求最大化目標回報——這意味著擁有高儲備的服務必須維持高安全標準,以確保不會成為下一個攻擊目標。」

報告同時強調,隨著北韓日益依賴加密貨幣竊取來資助國家優先事項並規避國際制裁,業界必須認識到,這個威脅行為者在與典型網路犯罪者根本不同的限制與激勵下運作。

Chainalysis補充說:「該國2025年創紀錄的表現——已知攻擊減少了74%——顯示我們可能只看到其活動中最顯眼的部分。」

該公司指出,邁入2026年的主要挑戰是識別並破壞這些高影響力行動,防止朝鮮相關勢力再次發動類似 Bybit駭客事件的規模。