ZachXBT 发布了一系列被朝鲜加密黑客窃取的文件。这些文件详细描述了入侵者如何攻击加密初创公司以及如何进行反击。

基本上,这些黑客以小团队形式运作,共同操作数十个虚假身份,然后申请 IT 职位。Web3 初创公司的疏忽和轻视态度成为这些犯罪分子最大的助力。

朝鲜加密货币秘密曝光

自从今年早些时候实施 Bybit 黑客攻击以来,朝鲜黑客在加密行业中声名狼藉。

一种危险的新策略涉及渗透 Web3 初创公司;这种复杂的手法今年已导致多起臭名昭著的盗窃事件。然而,一位加密侦探最近发布了一份报告,详细介绍了这些操作:

ZachXBT 是一位知名的加密调查员,他追踪各种 Web3 犯罪分子,而朝鲜黑客则是他特别关注的领域。他追踪了从安全漏洞到洗钱的所有事件,并多次警告大规模渗透的风险。

然而,今天 ZachXBT 正在传播关于这些团伙运作方式的宝贵情报。

渗透者如何运作

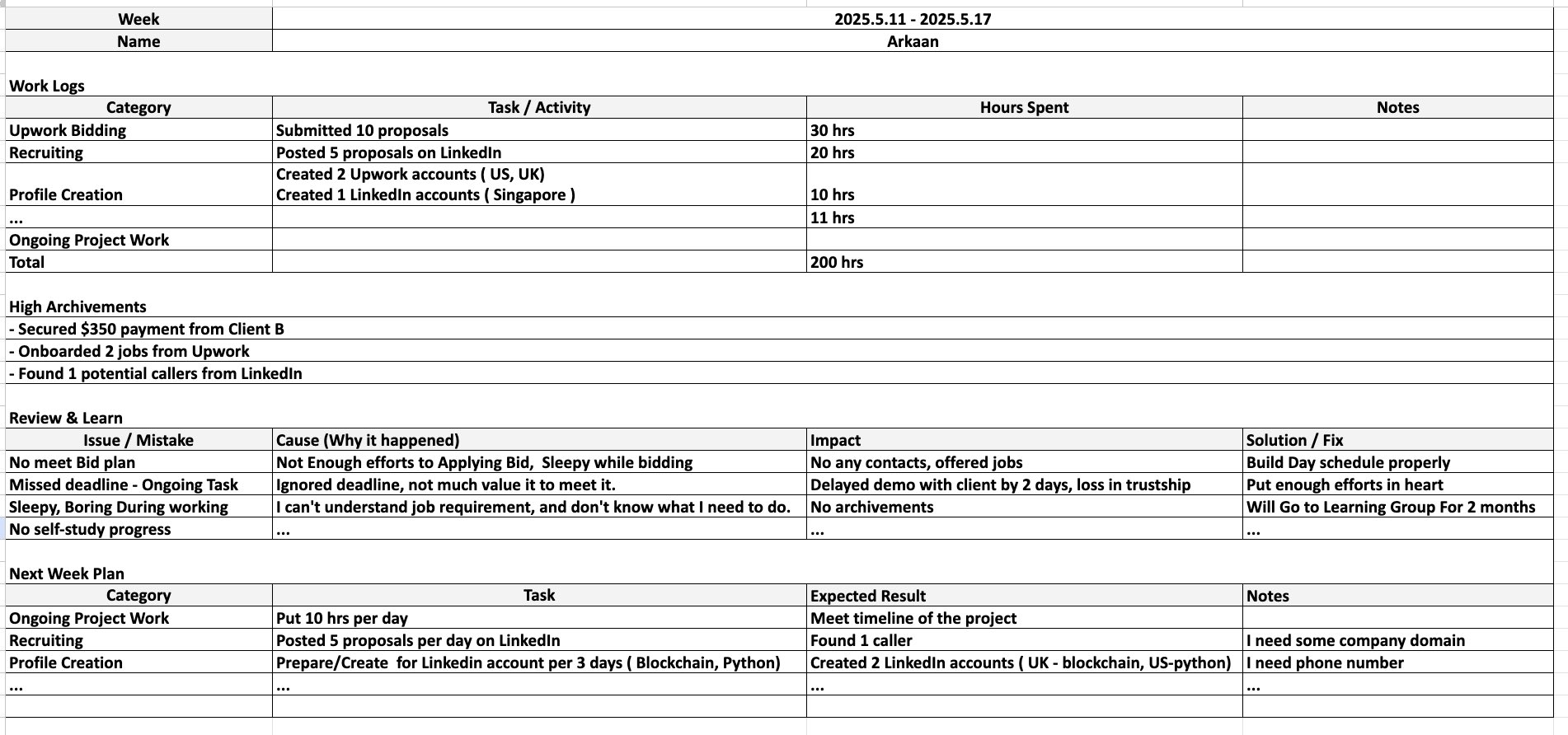

基本上,朝鲜黑客分成五人小组,冒充加密求职者。这些团队共同获取并操作超过 30 个虚假身份,购买政府身份证、Upwork/LinkedIn 账户、VPN 等。

完成这些后,他们开始申请加密职位,并在找到工作后寻找安全漏洞。他们非常偏好 IT 职位,因为这为他们提供了充足的机会寻找弱点,并在伪装的工作中进行协作。

这些朝鲜的加密骗局非常复杂,但这些文件显示了如何反击。一些关键的线索,例如他们选择的 VPN,可以揭露虚假的求职者。然而,最大的问题在于傲慢。

当网络安全调查员警告 Web3 初创公司可能遭到渗透时,他们可能会得到轻蔑的回应:

“在公司对抗[朝鲜黑客]的主要挑战包括缺乏合作。当警告他们时,招聘团队的疏忽也会导致对抗。这些黑客并不复杂,但由于全球有太多这样的角色涌入就业市场,他们非常执着,”ZachXBT 表示。

这些黑客从不在一个工作岗位上久留,只是停留足够长的时间以找到安全漏洞。一旦找到漏洞,像 Lazarus 这样的组织会派遣完全不同的团队来实施攻击。

这些方法促使朝鲜的加密黑客维持脆弱的掩护身份,希望懒散的招聘行为意味着安全措施的薄弱。

Web3 初创公司应对朝鲜黑客保持警惕,而不是被恐惧所麻痹。稍加勤勉和谨慎可以帮助任何项目免受这些渗透攻击的侵害。