一种名为 H2Miner 的危险僵尸网络再次出现。它劫持计算机以秘密挖掘门罗币($XMR),在某些情况下,还会部署勒索软件。

网络安全研究人员表示,自 2019 年首次出现以来,该恶意软件的影响范围有所扩大。新版本现已瞄准 Linux 服务器、Windows 桌面和云容器。

病毒或利用电脑进行加密挖矿

根据网络安全公司Fortinet的报告,攻击者通过利用已知的软件漏洞来获取访问权限。这些漏洞包括 Log4Shell 和 Apache ActiveMQ,许多系统仍在使用这些软件。

一旦入侵,病毒会安装一个名为 XMRig 的工具,这是一个合法的开源挖矿软件。

但它并不会请求许可,而是在后台运行,利用你的计算机处理能力为黑客赚取门罗币。

此外,H2Miner 使用智能脚本来禁用杀毒工具。它还终止系统中可能已运行的其他挖矿程序。

然后,它会抹去所有操作痕迹。在 Linux 系统中,它会安装一个定时任务,每 10 分钟重新下载恶意软件。

在 Windows 系统中,它会设置一个每 15 分钟静默运行的任务。

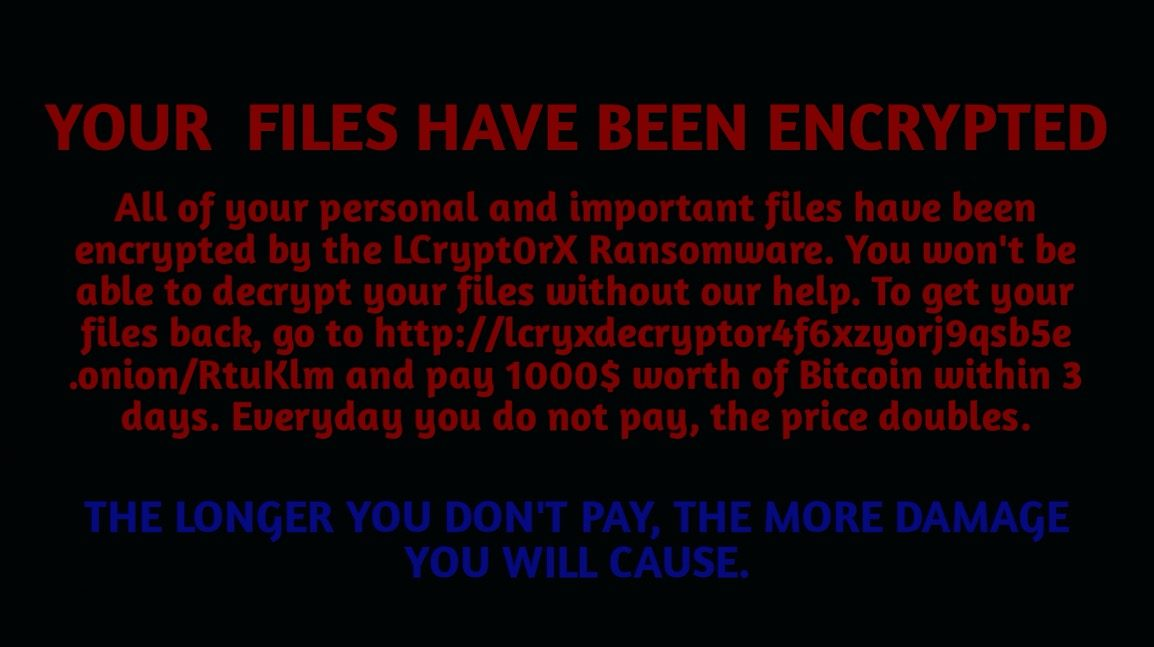

勒索软件新变种加剧损害

该病毒不仅限于加密货币挖矿。一个名为 Lcrypt0rx 的新负载还可以锁定你的计算机。

它使用一种简单但具有破坏性的方法来覆盖主引导记录,这是控制计算机启动的关键部分。这可能会导致系统无法正常启动。

该勒索软件还会添加虚假的系统设置以隐藏自身并保持持久性。

该活动利用廉价的云服务器和配置错误的服务。一旦机器被感染,恶意软件会扫描其他系统进行感染,尤其是 Docker 容器和像阿里云这样的云平台。

它还通过 USB 驱动器传播,并循环终止杀毒软件进程,一个接一个地关闭它们。

安全专家警告称,移除 H2Miner 需要进行深度清理。您必须删除所有相关的 cron 任务、计划任务和注册表项。

如果有一个隐藏脚本幸存下来,僵尸网络就能重新安装并秘密恢复 Monero 的挖矿。

交易者与加密用户须知

此次攻击并未直接针对加密钱包,而是窃取计算能力来为攻击者生成新的Monero 币。

对于自托管节点、云矿工和未管理的 VPS 服务,风险尤其高。

如果您的系统运行过热或意外变慢,您可能需要检查是否有异常进程,如sysupdate.exe或反复出现的外部连接。

Monero 的隐私特性使其对攻击者具有吸引力。但对于用户而言,真正的风险在于失去对设备的控制,并在不知不觉中资助加密犯罪。